Hoe VPNFilter-malware te herkennen voordat deze uw router vernietigt

Advertentie

Router-, netwerkapparaat- en Internet of Things-malware komt steeds vaker voor. De meeste richten zich op het infecteren van kwetsbare apparaten en deze toe te voegen aan krachtige botnets. Routers en Internet of Things (IoT) -apparaten zijn altijd ingeschakeld, altijd online en wachten op instructies. Perfect botnetvoer, dan.

Maar niet alle malware is hetzelfde.

VPNFilter is een destructieve malwarebedreiging voor routers, IoT-apparaten en zelfs sommige NAS-apparaten (network-attached storage). Hoe controleer je op een VPNFilter-malware-infectie? En hoe kun je het opruimen? Laten we VPNFilter eens nader bekijken.

Wat is VPNFilter?

VPNFilter is een geavanceerde modulaire malwarevariant die zich voornamelijk richt op netwerkapparaten van een breed scala van fabrikanten, evenals NAS-apparaten. VPNFilter werd aanvankelijk gevonden op Linksys-, MikroTik-, NETGEAR- en TP-Link-netwerkapparaten, evenals QNAP NAS-apparaten, met ongeveer 500.000 infecties in 54 landen.

Het team dat VPNFilter, Cisco Talos, heeft ontdekt, heeft onlangs details over de malware bijgewerkt, wat aangeeft dat netwerkapparatuur van fabrikanten zoals ASUS, D-Link, Huawei, Ubiquiti, UPVEL en ZTE nu infecties met VPNFilter vertonen. Op het moment van schrijven heeft dit echter geen invloed op Cisco-netwerkapparaten.

De malware is anders dan de meeste andere IoT-gerichte malware omdat het blijft bestaan nadat het systeem opnieuw is opgestart, waardoor het moeilijk is om het uit te roeien. Apparaten met hun standaardaanmeldingsreferenties of met bekende zero-day-kwetsbaarheden die geen firmware-updates hebben ontvangen, zijn bijzonder kwetsbaar.

Wat doet VPNFilter?

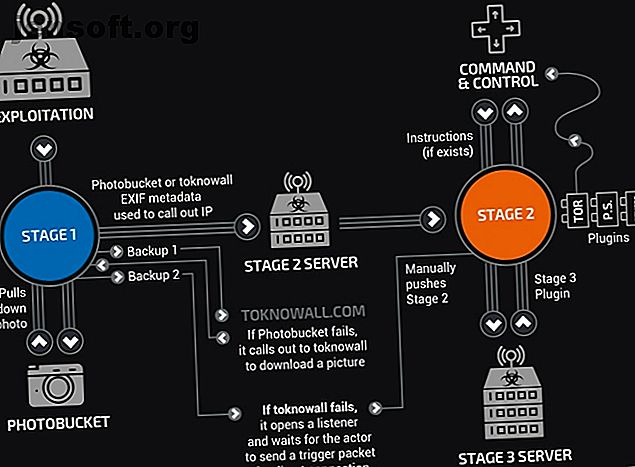

Dus, VPNFilter is een "meerfasen, modulair platform" dat destructieve schade aan apparaten kan veroorzaken. Bovendien kan het ook dienen als een bedreiging voor het verzamelen van gegevens. VPNFilter werkt in verschillende fasen.

Fase 1: VPNFilter Stage 1 bouwt een beachhead op het apparaat op, neemt contact op met de opdracht- en controleserver (C&C) om extra modules te downloaden en instructies af te wachten. Stage 1 heeft ook meerdere ingebouwde redundanties om Stage 2 C & C's te lokaliseren in geval van infrastructuurverandering tijdens de implementatie. De Stage 1 VPNFilter-malware kan ook een herstart overleven, waardoor het een robuuste bedreiging vormt.

Fase 2: VPNFilter Stage 2 blijft niet bestaan door opnieuw opstarten, maar heeft wel een breder scala aan mogelijkheden. Fase 2 kan privégegevens verzamelen, opdrachten uitvoeren en apparaatbeheer verstoren. Ook zijn er verschillende versies van Stage 2 in het wild. Sommige versies zijn uitgerust met een destructieve module die een partitie van de apparaatfirmware overschrijft en vervolgens opnieuw opstart om het apparaat onbruikbaar te maken (de malware blokkeert in principe de router, IoT of NAS-apparaat).

Fase 3: VPNFilter Stage 3-modules werken als plug-ins voor Stage 2, waardoor de functionaliteit van VPNFilter wordt uitgebreid. Eén module fungeert als een pakket-sniffer die inkomend verkeer op het apparaat verzamelt en inloggegevens steelt. Een ander maakt het mogelijk dat de Stage 2-malware veilig kan communiceren met Tor. Cisco Talos heeft ook één module gevonden die schadelijke inhoud in het verkeer injecteert dat door het apparaat gaat, wat betekent dat de hacker verdere exploits kan leveren aan andere verbonden apparaten via een router, IoT of NAS-apparaat.

Bovendien zorgen VPNFilter-modules voor "diefstal van inloggegevens van websites en de monitoring van Modbus SCADA-protocollen."

Meta delen van foto's

Een ander interessant (maar niet nieuw ontdekt) kenmerk van de VPNFilter-malware is het gebruik van online services voor het delen van foto's om het IP-adres van zijn C&C server te vinden. Uit de Talos-analyse bleek dat de malware naar een reeks Photobucket-URL's verwijst. De malware downloadt de eerste afbeelding in de galerij, verwijst naar de URL en haalt een IP-adres van de server op dat verborgen is in de metagegevens van de afbeelding.

Het IP-adres "wordt geëxtraheerd uit zes gehele waarden voor GPS-breedte- en lengtegraad in de EXIF-informatie." Als dat niet lukt, valt de Stage 1-malware terug naar een regulier domein (toknowall.com - meer hierover hieronder) om de afbeelding te downloaden en probeer hetzelfde proces.

Gericht snuiven van pakketten

Het bijgewerkte Talos-rapport onthulde een aantal interessante inzichten in de VPNFilter-pakket snuifmodule. In plaats van alles op te zuigen, heeft het een vrij strikte set regels die gericht zijn op specifieke soorten verkeer. Specifiek verkeer van industriële besturingssystemen (SCADA) die verbinding maken met behulp van TP-Link R600 VPN's, verbindingen met een lijst met vooraf gedefinieerde IP-adressen (wat een geavanceerde kennis van andere netwerken en wenselijk verkeer aangeeft), evenals datapakketten van 150 bytes of groter.

Craig William, senior technologieleider en global outreach manager bij Talos, vertelde Ars: “Ze zijn op zoek naar zeer specifieke dingen. Ze proberen niet zoveel verkeer te verzamelen als ze kunnen. Ze zijn op zoek naar bepaalde zeer kleine dingen zoals inloggegevens en wachtwoorden. We hebben daar niet zoveel informatie over, behalve dat het ongelooflijk gericht en ongelooflijk verfijnd lijkt. We proberen nog steeds te achterhalen op wie ze dat gebruikten. '

Waar komt VPNFilter vandaan?

VPNFilter wordt beschouwd als het werk van een door de staat gesponsorde hackgroep. Dat de aanvankelijke toename van de VPNFilter-infectie vooral in heel Oekraïne werd gevoeld, eerste vingers wezen op Russische vingerafdrukken en de hackgroep Fancy Bear.

Dit is echter de verfijning van de malware, er is geen duidelijk ontstaan en er is geen hackgroep, nationale of andere, naar voren gekomen om de malware te claimen. Gezien de gedetailleerde malwareregels en targeting van SCADA en andere industriële systeemprotocollen, lijkt een nationale actor waarschijnlijk.

Ongeacht wat ik denk, gelooft de FBI dat VPNFilter een Fancy Bear-creatie is. In mei 2018 heeft de FBI een domein in beslag genomen - ToKnowAll.com - waarvan werd gedacht dat het was gebruikt om Stage 2 en Stage 3 VPNFilter-malware te installeren en te besturen. De inbeslagname van het domein heeft zeker de onmiddellijke verspreiding van VPNFilter helpen stoppen, maar heeft de hoofdader niet doorgesneden; de Oekraïense SBU heeft bijvoorbeeld in juli 2018 een VPNFilter-aanval op een chemische verwerkingsinstallatie uitgeschakeld.

VPNFilter vertoont ook overeenkomsten met de BlackEnergy-malware, een APT-trojan die wordt gebruikt voor een breed scala aan Oekraïense doelen. Nogmaals, hoewel dit verre van volledig bewijs is, komt de systematische targeting van Oekraïne voornamelijk voort uit het hacken van groepen met Russische banden.

Ben ik besmet met VPNFilter?

De kans is groot dat uw router geen VPNFilter-malware bevat. Maar het is altijd beter om veilig te zijn dan sorry:

- Controleer deze lijst voor uw router. Als je niet op de lijst staat, is alles in orde.

- U kunt naar de Symantec VPNFilter Check-site gaan. Vink het vakje met algemene voorwaarden aan en druk vervolgens op de knop Run VPNFilter Check in het midden. De test is binnen enkele seconden voltooid.

Ik ben besmet met VPNFilter: wat moet ik doen?

Als de Symantec VPNFilter Check bevestigt dat uw router is geïnfecteerd, hebt u een duidelijke handelwijze.

- Reset uw router en voer de VPNFilter Check opnieuw uit.

- Reset uw router naar de fabrieksinstellingen.

- Download de nieuwste firmware voor uw router en voltooi een schone firmware-installatie, bij voorkeur zonder dat de router tijdens het proces online verbinding maakt.

Bovendien moet u volledige systeemscans uitvoeren op elk apparaat dat is aangesloten op de geïnfecteerde router.

U moet altijd de standaardaanmeldingsgegevens van uw router wijzigen, evenals alle IoT- of NAS-apparaten (IoT-apparaten maken deze taak niet eenvoudig Waarom Internet of Things de grootste beveiligingsnachtmerrie is Waarom Internet of Things de grootste beveiligingsnachtmerrie is Op een dag arriveer je thuis van je werk om te ontdekken dat je cloud-gebaseerde thuisbeveiligingssysteem is overtreden. Hoe kan dit gebeuren? Met Internet of Things (IoT) kun je de harde manier ontdekken. Lees meer) indien mogelijk . Hoewel er aanwijzingen zijn dat VPNFilter sommige firewalls kan ontwijken, moet er één geïnstalleerd en correct geconfigureerd zijn 7 eenvoudige tips om uw router en Wi-Fi-netwerk in minuten te beveiligen 7 eenvoudige tips om uw router en Wi-Fi-netwerk in minuten te beveiligen Is iemand aan het snuiven en uw wifi-verkeer afluisteren, uw wachtwoorden en creditcardnummers stelen? Zou je zelfs weten of iemand dat was? Waarschijnlijk niet, dus beveilig uw draadloze netwerk met deze 7 eenvoudige stappen. Lees meer zal helpen veel andere vervelende dingen buiten je netwerk te houden.

Kijk uit voor router-malware!

Router-malware komt steeds vaker voor. IoT-malware en kwetsbaarheden zijn overal, en met het aantal apparaten dat online komt, zal het alleen maar erger worden. Uw router is het brandpunt voor gegevens in uw huis. Toch krijgt het niet zo veel beveiligingsaandacht als andere apparaten.

Simpel gezegd, uw router is niet veilig zoals u denkt. 10 manieren waarop uw router niet zo veilig is als u denkt. 10 manieren waarop uw router niet zo veilig is als u denkt. Hier zijn 10 manieren waarop uw router kan worden misbruikt door hackers en drive- door draadloze kapers. Lees verder .

Ontdek meer over: Internet of Things, Malware, Online Security, Router.