Marriott International lijdt aan recordbreuk van 500m gegevens

Advertentie

Er gebeurt elke maand zoveel in de wereld van cybersecurity, online privacy en gegevensbescherming. Het is moeilijk om bij te houden!

Met onze maandelijkse samenvatting van de beveiliging kunt u elke maand het belangrijkste nieuws over beveiliging en privacy bijhouden. Dit is wat er in november gebeurde.

1. Marriott International lijdt aan recordbreuk van 500m gegevens

Zoals altijd een van de grootste stukjes beveiligingsnieuws aan het einde van de maand.

November eindigde met de Marriott International-hotelgroep die een enorme datalek onthulde. Er wordt gedacht dat tot 500 miljoen klantrecords worden beïnvloed omdat de aanvaller sinds 2014 toegang had tot het Marriott International Starwood-divisienetwerk.

Marriott International heeft Starwood in 2016 overgenomen om de grootste hotelketen ter wereld te creëren, met meer dan 5.800 accommodaties.

Het lek betekent verschillende dingen voor verschillende gebruikers. De informatie voor elke gebruiker bevat echter een combinatie van:

- Naam

- Adres

- Telefoonnummer

- E-mailadres

- Paspoortnummer

- Account Informatie

- Geboortedatum

- Geslacht

- Aankomst- en vertrekinformatie

Misschien wel het belangrijkste is de onthulling van Marriott dat sommige records gecodeerde kaartinformatie bevatten, maar ook niet kon uitsluiten dat de privésleutels ook waren gestolen.

Kort en bondig is dit: als je vóór 10 september 2018 in een Marriott Starwood-hotel hebt verbleven, inclusief timeshare-accommodaties, is je informatie mogelijk aangetast.

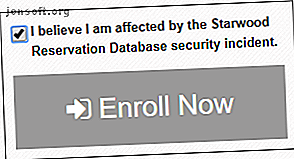

Marriott neemt maatregelen om mogelijk getroffen gebruikers te beschermen door een gratis abonnement van een jaar op WebWatcher aan te bieden. Amerikaanse burgers ontvangen ook een gratis fraudeconsult en gratis dekking voor vergoedingen. Op dit moment zijn er drie inschrijvingssites:

- Verenigde Staten

- Canada

- Verenigd Koningkrijk

Bekijk anders deze drie eenvoudige manieren om uw gegevens te beschermen. Hoe u datalekken kunt tegengaan: 3 eenvoudige manieren om uw gegevens te beschermen. Hoe u datalekken kunt tegengaan: 3 eenvoudige manieren om uw gegevens te beschermen. Datalekken raken niet alleen de aandelenkoersen en de overheidsafdeling budgetten. Wat moet u doen als nieuws over een inbreuk toeslaat? Lees meer na een grote inbreuk.

2. Event-stream JavaScript-bibliotheek geïnjecteerd met crypto-stelende malware

Een JavaScript-bibliotheek die meer dan 2 miljoen downloads per week ontvangt, werd geïnjecteerd met kwaadaardige code die is ontworpen om cryptocurrencies te stelen.

De Event-Stream-repository, een JavaScript-pakket dat het werken met Node.js-streamingmodules vereenvoudigt, bleek onduidelijke code te bevatten. Toen onderzoekers de code deobfuscueerden, werd het duidelijk dat het doel ervan was bitcoin-diefstal.

Analyse suggereert dat de code zich richt op bibliotheken die zijn gekoppeld aan de Copay bitcoin-portemonnee voor mobiel en desktop. Als de Copay-portemonnee op een systeem aanwezig is, probeert de kwaadaardige code de portemonnee-inhoud te stelen. Vervolgens probeert het verbinding te maken met een Maleisisch IP-adres.

De kwaadaardige code werd geüpload naar de Event-Stream-repository nadat de oorspronkelijke ontwikkelaar, Dominic Tarr, de controle over de bibliotheek had overgedragen aan een andere ontwikkelaar, right9ctrl.

Right9ctrl uploadde een nieuwe versie van de bibliotheek bijna zodra de controle was overgedragen, de nieuwe versie met de kwaadaardige code die gericht was op Copay-portefeuilles.

Sinds die tijd heeft right9ctrl echter nog een nieuwe versie van de bibliotheek geüpload - zonder schadelijke code. De nieuwe upload valt ook samen met Copay die hun mobiele en desktop-portemonnee-pakketten bijwerkt om het gebruik van de JavaScript-bibliotheken die door de kwaadaardige code worden getarget, te verwijderen.

3. Amazon lijdt dagen vóór zwarte vrijdag aan gegevensinbreuk

Slechts enkele dagen voor de grootste winkeldag van het jaar (natuurlijk China's Single's Day), leed Amazon een datalek.

“We nemen contact met u op om u te laten weten dat onze website per ongeluk uw naam en e-mailadres heeft bekendgemaakt vanwege een technische fout. Het probleem is opgelost. Dit is geen resultaat van iets dat je hebt gedaan en je hoeft je wachtwoord niet te wijzigen of andere actie te ondernemen. "

Het is moeilijk om de exacte details van de inbreuk te peilen, omdat Amazon het niet vertelt. Amazon-gebruikers in het VK, de VS, Zuid-Korea en Nederland hebben echter allemaal gemeld dat ze een Amazon-e-mail hebben ontvangen over de inbreuk, dus het was een redelijk wereldwijd probleem.

Gebruikers kunnen enige troost nemen omdat het een technisch probleem van Amazon was dat leidde tot het datalek, in plaats van een aanval op Amazon. Het vrijgeven van informatie bevat ook geen bankinformatie.

Het bericht van Amazon dat getroffen gebruikers hun wachtwoord niet hoeven te wijzigen, is echter duidelijk onjuist. Als u bent getroffen door de datalek in Amazon, wijzigt u uw accountwachtwoord.

4. Zelfcoderende beveiligingslekken in Samsung en cruciale SSD

Beveiligingsonderzoekers hebben meerdere kritieke kwetsbaarheden in Samsung en Crucial zelfcoderende SSD's ontdekt. Het onderzoeksteam testte drie cruciale SSD's en vier Samsung SSD's en vond bij elk getest model kritieke problemen.

Carlo Meijer en Bernard van Gastel, beveiligingsonderzoekers van de Radboud Universiteit in Nederland, identificeerden kwetsbaarheden [PDF] in de implementatie van de schijven van ATA-beveiliging en TCG Opal, twee specificaties voor het implementeren van codering op SSD's die op hardware gebaseerde codering gebruiken.

Er zijn verschillende problemen:

- Het ontbreken van cryptografische binding tussen wachtwoord en gegevenscoderingssleutel betekent dat een aanvaller schijven kan ontgrendelen door het wachtwoordvalidatieproces te wijzigen.

- De Crucial MX300 heeft een hoofdwachtwoord ingesteld door de fabrikant - dit wachtwoord is een lege string, er is bijvoorbeeld geen wachtwoord.

- Herstel van Samsung data-encryptiesleutels door de exploitatie van SSD wear leveling.

De onderzoekers stelden verontrustend vast dat deze kwetsbaarheden heel goed van toepassing kunnen zijn op andere modellen en op verschillende SSD-fabrikanten.

Vraagt u zich af hoe u uw schijven kunt beschermen? Hier leest u hoe u uw gegevens beschermt met behulp van de open-source coderingstool, VeraCrypt Hoe uw gegevens en bestanden te coderen en te beschermen met VeraCrypt Hoe uw gegevens en bestanden te coderen en te beveiligen met VeraCrypt VeraCrypt is een gratis, open-source coderingstool die u kunt gebruiken om uw waardevolle persoonlijke gegevens in Windows te coderen en te beschermen. Lees verder .

5. Apple Pay Malvertising Campaign Targets iPhone-gebruikers

iPhone-gebruikers zijn het doelwit van een lopende campagne voor malvertising waarbij Apple Pay is betrokken.

De campagne probeert gebruikers van hun Apple Pay-inloggegevens om te leiden en op te lichten met behulp van twee phishing-pop-ups, waarbij de aanval via een reeks premium kranten en tijdschriften ontstaat wanneer ze via iOS worden benaderd.

De malware, bekend als PayLeak, levert nietsvermoedende iPhone-gebruikers die op de kwaadwillende advertentie klikken naar een in China geregistreerd domein.

Wanneer de gebruiker op het domein aankomt, controleert de malware een reeks inloggegevens, waaronder apparaatbeweging, het apparaattype (Android of iPhone) en of de apparaatbrowser Linux x86_64, Win32 of MacIntel is.

Bovendien controleert de malware het apparaat op eventuele antivirus- of antimalware-apps.

Als aan de juiste voorwaarden wordt voldaan, worden Android-gebruikers omgeleid naar een phishing-site die beweert dat de gebruiker een Amazon-cadeaubon heeft gewonnen.

IPhone-gebruikers ontvangen echter twee pop-ups. De eerste is een waarschuwing dat de iPhone moet worden bijgewerkt, terwijl de tweede de gebruiker laat weten dat hun Apple Pay-app ook moet worden bijgewerkt. De tweede waarschuwing deelt de Apple Pay-creditcardinformatie met een externe opdracht- en controleserver.

6. Eén miljoen tracker-horloges voor kinderen kwetsbaar

Minstens een miljoen GPS-ingeschakelde tracker-horloges voor kinderen worden verkocht aan ouders boordevol kwetsbaarheden.

Het onderzoek van Pen Test Partners beschrijft een litanie van beveiligingsproblemen met het uiterst populaire MiSafe kinderveiligheidshorloge. De horloges met GPS zijn ontworpen om een ouder te allen tijde de locatie van zijn kind te laten volgen.

De beveiligingsonderzoekers ontdekten echter dat apparaat-ID-nummers - en dus de gebruikersaccount - toegankelijk waren.

Door toegang te krijgen tot het account kon het beveiligingsteam het kind lokaliseren, een foto van het kind bekijken, naar gesprekken tussen het kind en hun ouder luisteren, of op afstand bellen of het kind zelf berichten sturen.

“Ons onderzoek is uitgevoerd op horloges met het merk 'Misafes kids watcher' en lijkt tot 30.000 horloges te beïnvloeden. We hebben echter ten minste 53 andere horlogemerken voor kinderen ontdekt die te maken hebben met identieke of vrijwel identieke beveiligingsproblemen. "

Kwetsbaarheden in slimme apparaten gericht op kinderen zijn geen nieuw probleem Nieuwe gevallen van hackers gericht op verbonden speelgoed bewijzen dat ze onveilig blijven Nieuwe gevallen van hackers gericht op verbonden speelgoed bewijzen dat ze onveilig blijven Lees meer. Het blijft echter zorgelijk.

“Dus hoe koop je veilig slim speelgoed voor je kinderen? Dat doe je niet, 'zegt Aaron Zander, IT-ingenieur bij Hacker One. “Maar als het moet, kies dan niet voor de goedkoopste opties en probeer mogelijkheden zoals video, wifi en Bluetooth te minimaliseren. En als je een apparaat hebt en het heeft een beveiligingsfout, neem dan contact op met je regeringsvertegenwoordigers, schrijf je regulerende instanties, stink erover, het is de enige manier waarop het beter wordt. "

November Nieuwsoverzicht beveiliging

Dat zijn zes van de beste beveiligingsverhalen uit november 2018. Maar er gebeurde nog veel meer; we hebben gewoon geen ruimte om alles in detail op te sommen. Hier zijn nog vijf interessante beveiligingsverhalen die vorige maand zijn verschenen:

- De Japanse adjunct-hoofd cybersecurity-strategie onthulde dat hij nog nooit een computer heeft gebruikt.

- Nation-state malware Stuxnet valt (opnieuw) faciliteiten en organisaties in Iran aan.

- Hackers vinden zero-day exploits op iPhone X-, Samsung Galaxy S9- en Xiaomi Mi6-apparaten.

- Microsoft patches een Windows zero-day exploit gebruikt in meerdere aanvallen door verschillende hackgroepen.

- De geavanceerde spyware van Pegasus wordt gebruikt om onderzoeksjournalisten in Mexico te bereiken.

Weer een wervelwind van cybersecuritynieuws. De wereld van cybersecurity verandert voortdurend en het is lastig om op de hoogte te blijven van de nieuwste inbreuken, malware en privacykwesties.

Daarom hebben we elke maand de belangrijkste en interessantste nieuwtjes voor u.

Kom terug aan het begin van volgende maand - de start van een nieuw jaar, niet minder - voor uw beveiligingsoverzicht van december 2018. Volgende maand wordt het MakeUseOf 2018-jaar ook in beveiligingsrondes getoond. Bekijk ondertussen deze vijf tips en trucs voor het beveiligen van uw smart-apparaten 5 Tips voor het beveiligen van uw smart-apparaten en IoT-apparaten 5 Tips voor het beveiligen van uw smart-apparaten en IoT-apparaten Smart home hardware is onderdeel van het internet der dingen, maar hoe veilig is uw netwerk met deze apparaten verbonden? Lees verder .

Afbeelding tegoed: Karlis Dambrans / Flickr

Ontdek meer over: Amazon, Apple Pay, Black Friday, Computerbeveiliging, Cryptocurrency, Malvertising, Security Breach, Solid State Drive, Toys.